Il Whaling, frode meglio conosciuta come CEO Fraud, ha rappresentato e continua a rappresentare un rischio significativo per molte aziende. Sono diversi i casi “noti” registrati in Italia per i quali le aziende coinvolte hanno subito perdite economiche e danni reputazionali.

Questo articolo è la prima parte di una più ampia e articolata disamina, la quale verrà pubblicata nelle settimane a seguire e che affronterà la frode Whaling anche sotto l’aspetto della fraud prevention e delle eventuali responsabilità del dipendente “vittima”.

Introduzione al Whaling

La necessità di rendere maggiormente tempestive le comunicazioni in ambito aziendale al fine di raggiungere maggiori livelli di efficienza, in taluni casi, ha rappresentato un’opportunità per molti frodatori.

In particolare, uno schema di frode che ha visto nella digitalizzazione delle comunicazioni una delle sue più grandi opportunità è il Whaling, più comunemente conosciuto come “CEO Fraud”.

In particolare, si tratta di una frode di tipo “BEC”, acronimo che sta per “Business Email Compromise”, la quale viene definita dal National Cyber Security Center inglese, come una specifica tipologia di phishing volta a colpire senior executive mediante, molto spesso, l’utilizzo della social engineering per incoraggiare la vittima – tendenzialmente un c-level – a svolgere un’azione secondaria (ad es. un pagamento, una modifica di anagrafica, la condivisione di informazioni riservate…)(1).

Più dettagliatamente, si tratterebbe dell’invio di una e-mail da parte di un frodatore a un dipendente dell’azienda target (in possesso di adeguate autorizzazioni), nella quale sono contenute delle richieste (ad esempio: pagamenti, modifiche di anagrafica fornitori, invio di informazioni riservate), molto spesso urgenti e che se accolte dalla potenziale vittima potrebbero arrecare un danno economico e reputazionale all’azienda stessa.

Il Whaling non necessariamente prevede da parte del frodatore specifiche competenze di carattere tecnico-informatico ma di certo, ai fini della buona riuscita dello schema fraudolento, quanto più sarà approfondita la conoscenza dell’azienda target tanto più alta sarà la probabilità di riuscire a mettere a segno l’attacco.

Con riguardo a questo aspetto, preliminarmente all’attacco Whaling l’azienda potrebbe essere vittima dei più comuni attacchi di phishing, ovvero di attacchi informatici (ad es. Data Breach, Man in the Middle, …) volti a carpire informazioni e/o acquisire documenti (come ad esempio fatture, contratti, lettere di pagamento, firme, ecc.), utili per rendere l’e-mail di Whaling maggiormente credibile agli occhi della vittima.

Per completezza d’informativa, si precisa, che non necessariamente gli attacchi preliminari al Whaling possono essere compiuti dal medesimo frodatore, anzi in taluni casi, le informazioni della vittima potrebbero essere già presenti nel web in relazione a precedenti attacchi e/o ad una eccessiva esposizione di informazioni sensibili (c.d. “Sensitive-Excessive Data Exposure”) da parte dell’azienda stessa o dei suoi dipendenti.

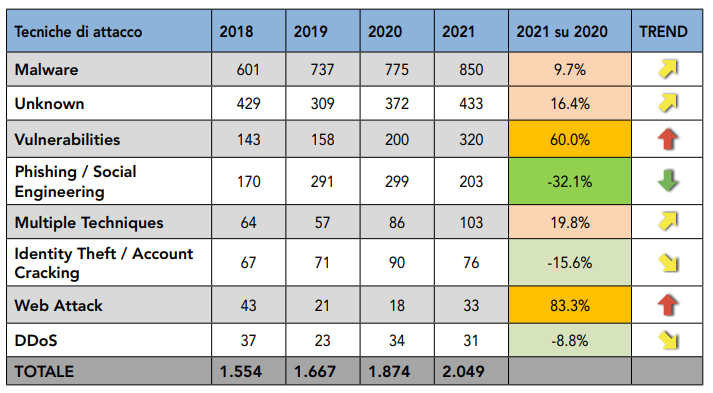

Al fine di comprendere le dimensioni del fenomeno, nella “Figura 1”, sulla base di quanto evidenziato nel Rapporto annuale 2022 redatto dal CLUSIT, si riporta la distribuzione delle tecniche di attacco adottate da cybercriminali nel periodo 2018 -2021.

In particolare, gli attacchi di “Phishing/social engineering”, tra i quali vengono altresì classificati gli attacchi “BEC”, rispetto al 2020 e al 2019 hanno registrato un significativo decremento(2), che in parte potremmo sicuramente ricondurlo ad una componente esogena derivante dalla pandemia e dall’altro da una maggiore sensibilizzazione/formazione degli utenti effettuata a livello aziendale.

Figura 1 – Distribuzione delle tecniche di attacco 2018-2021

Fonte: Rapporto CLUSIT 2022 sulla sicurezza ICT in Italia

In merito, si osserva che secondo il “Proofpoint Voice of the CISO 2021” il 64% dei CISO italiani intervistati ha dichiarato di sentirsi a rischio di attacco mediante Business Email Compromise(3). Pertanto, tale minaccia risulterebbe essere tutt’ora percepita come concreta e oggetto di particolare attenzione da parte dei Chief Information Security Officer italiani.

Il case study

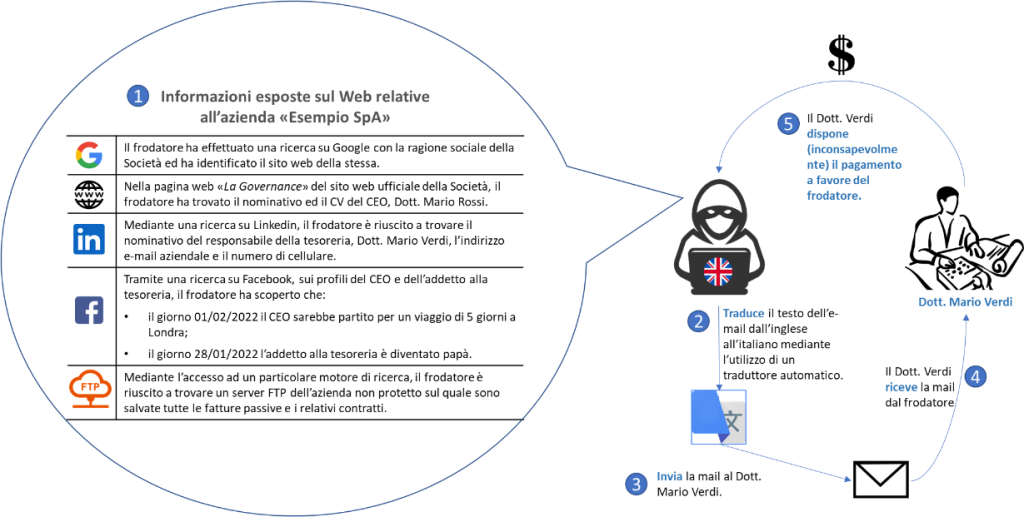

A titolo esemplificativo, di seguito si riporta un case study, formulato ad hoc, relativo ad uno schema di Whaling perpetrato ai danni dell’azienda “Esempio SpA”, la quale presenta una significativa esposizione di informazioni sensibili sul web.

Figura 2 – Case Study

Fonte: Elaborazione dell’Autore

Ad integrazione e commento dello schema sopra riportato, si precisa quanto segue:

- l’attività di social engineering del frodatore nel case study sopra esposto è stata nulla, in quanto tutte le informazioni sono state acquisite mediante la consultazione di “fonti aperte”;

- il frodatore essendo di nazionalità inglese e non conoscendo la lingua italiana ha utilizzato un sistema di traduzione automatica per predisporre la mail destinata alla vittima. Al riguardo, di seguito, si riportano il testo dalla mail originale e la relativa traduzione prodotta dal sistema di traduzione automatico.

Mail Originale in inglese

“Dear Mr. Verdi,

I hope this email finds you well.

First of all I would like to congratulate you on your new arrival!

As you know, today I am in London and I need your assistance in support of a sensitive transaction, which takes priority overall other tasks.

In attached you can find a pending invoice from our vendor that we need to pay today to the following IBAN.

GB29NWBK60161331926819.

The payment must be done in an hour or we will have a delay in providing.

If you have any question please reply to this e-mail because I will be in a meeting for the next 3 hours and I can’t answer at the phone.

Kind Regards,

Mario”

Mail tradotta in italiano

“Caro signor Verdi,

Spero che questo messaggio ti trovi bene.

Prima di tutto vorrei congratularmi con te per il tuo nuovo arrivo!

Come sapete, oggi sono a Londra e ho bisogno della vostra assistenza a supporto di una transazione delicata, che ha la priorità su tutte le altre attività.

In allegato puoi trovare una fattura in sospeso del nostro fornitore che dobbiamo pagare oggi al seguente IBAN.

GB29NWBK60161331926819.

Il pagamento deve essere effettuato in un’ora o avremo un ritardo nella fornitura.

In caso di domande, rispondi a questa e-mail perché sarò in riunione per le prossime 3 ore e non posso rispondere al telefono.

Cordiali saluti,

Mario“

Sulla base di quanto sopra riportato, appaiono evidenti anomalie linguistiche derivanti dalla traduzione automatica del testo in inglese. Inoltre, nella e-mail il frodatore, al fine di dimostrare una conoscenza del contesto e quindi dare una maggior affidabilità alla mail, porge le congratulazioni al Dott. Verdi per la recente nascita del figlio e fa presente di essere a Londra. Tali informazioni sono state acquisite dal frodatore mediante una attività di analisi dei social media e pertanto grazie ad una esposizione di informazioni sensibili da parte del CEO e dell’addetto alla tesoreria. In aggiunta, si evidenzia che il frodatore al fine di evitare che la “vittima” contattasse il CEO per richiedere eventuali delucidazioni circa la richiesta, in calce alla e-mail ha riportato una precisazione finalizzata a dissuaderlo e a mantenere quale unico canale di comunicazione quello creato dal frodatore.

3. in data 2 febbraio 2022, data nella quale il CEO sarebbe stato a Londra e pertanto lontano dall’ufficio, in frodatore invia la mail da un indirizzo e-mail molto simile all’indirizzo del CEO, il quale a sua volta è stato identificato sulla base della struttura dell’indirizzo e-mail dell’addetto alla tesoreria (identificato tramite LinkedIn). In particolare, l’indirizzo del CEO era m.rossi@esempio.non mentre l’indirizzo utilizzato è stato m.rossi@esmepio.non;

4. l’addetto alla tesoreria, ricevuta la mail e i diversi elementi informativi riportati procede ad effettuare il pagamento su un conto riconducibile ad una società del frodatore;

5. il frodatore riceve il pagamento sul conto corrente di una società a lui riconducibile.

Il case study sopra riportato è un tipico schema di CEO Fraud basata su informazioni pubblicamente disponibili reperite dal frodatore e messe a disposizione dal CEO e dal dipendente della società target.

Nella prossima pubblicazione, si andranno ad analizzare talune misure di fraud prevention utili a prevenire lo schema di frode in commento, con un focus particolare sull’analisi linguistica della e-mail, ovvero si andrà a comprendere se e in quali casi il dipendente “vittima” potrebbe essere ritenuto responsabile di negligenza da parte del datore di lavoro.

1/3

LEGGI QUI l’articolo attuale 1/3, Il Whaling: introduzione alla frode e case study

LEGGI QUI l’articolo successivo 2/3, Il Whaling: elementi di fraud prevention e studio stilistico/linguistico della e-mail

LEGGI QUI l’articolo successivo 3/3, Il Whaling: le eventuali responsabilità del lavoratore coinvolto nello schema fraudolento

Per approfondimenti, consultare i seguenti link e/o riferimenti:

(1) National Cyber Security Center; “Whaling: how it works, and what your organisation can do about it”

(2) Rapporto CLUSIT 2022 sulla sicurezza ICT in Italia

(3) Proofprint; “Proofpoint’s Voice of the CISO 2021 Report Reveals Two-Thirds of Global CISOs Feel Unprepared to Cope with a Cyberattack”; Maggio 2021