di Antonio ROSSI e Cristina SARTORI

In questo articolo, si andranno ad analizzare gli strumenti di fraud prevention volti a mitigare il rischio di incorrere nella frode conosciuta come CEO Fraud.

In particolare, a valle di una disamina volta a evidenziare le principali misure/attività che possono essere implementate per prevenire d’incorrere nella frode in commento, è stato condotto uno specifico approfondimento, il quale introduce l’importanza, specialmente per tale tipologia di frode, di una analisi stilistico/linguistica della e-mail finalizzata ad evidenziare eventuali elementi “disarmonici”.

Elementi di Fraud Prevention (a cura di Antonio ROSSI)

Come rappresentato(1) il Whaling è una tipologia di frode che si basa fondamentalmente sulla capacità del frodatore di convincere un soggetto munito di adeguati poteri/informazioni a compiere una determinata azione.

Alla luce di ciò, le principali misure di fraud prevention utili per prevenire la frode in commento devono avere quale obbiettivo quello di creare un ambiente maggiormente “scettico” e avverso a comportamenti istintivi e imprudenti.

Pertanto, i presidi di controllo, volti a mitigare il rischio di frode oggetto del presente approfondimento, sono principalmente riconducibili ad una maggior formazione del personale e all’implementazione di soluzioni tecnologiche.

In particolare:

- Maggior consapevolezza dei dipendenti

La sicurezza è responsabilità di tutti. Ciò significa che tutti, indipendentemente dal dipartimento o dal ruolo, devono essere sensibilizzati al rischio di frode – come suggerito altresì nell’Internet Crime Complaint Center (IC3) dell’FBI – mediante la condivisione di esempi pratici ed istruzioni operative chiare volte a stimolare lo “scetticissimo” della risorsa. Più dettagliatamente, le risorse dovrebbero:

(i) Stop &Think: Perché questa persona mi contatta a quest’ora? È ragionevole quello che mi chiede? Perché lo sta chiedendo a me e non a qualcun altro?;

(ii) Verificare l’identità: provare a contattare il mittente della mail (ad es. il presunto CEO) sul numero di cellulare aziendale o tramite la sua segretaria;

(iii) Leggere accuratamente: leggere la mail in modo accurato al fine di comprende eventuali elementi anomali – tale aspetto sarà approfondito nella sezione successiva-;

(iv) Cross-reference: provare ad incrociare le informazioni presenti nella mail con quelle di cui si è attualmente in possesso;

(v) Nel dubbio, chiedi ad un tuo collega/supervisore!

- Implementazione delle le migliori pratiche in termini di cybersecurity

Ogni azienda dovrebbe implementare dei controlli che vadano a ridurre al minimo i danni che potrebbero essere arrecati alla stessa in caso di attacco cyber. Al riguardo, molte aziende scelgono di implementare un framework di sicurezza informatica, come il CIS Critical Security Controls o il NIST Cybersecurity Framework, al fine di supportarli nell’implementazione di presidi di controllo in modo sistematico e completo.

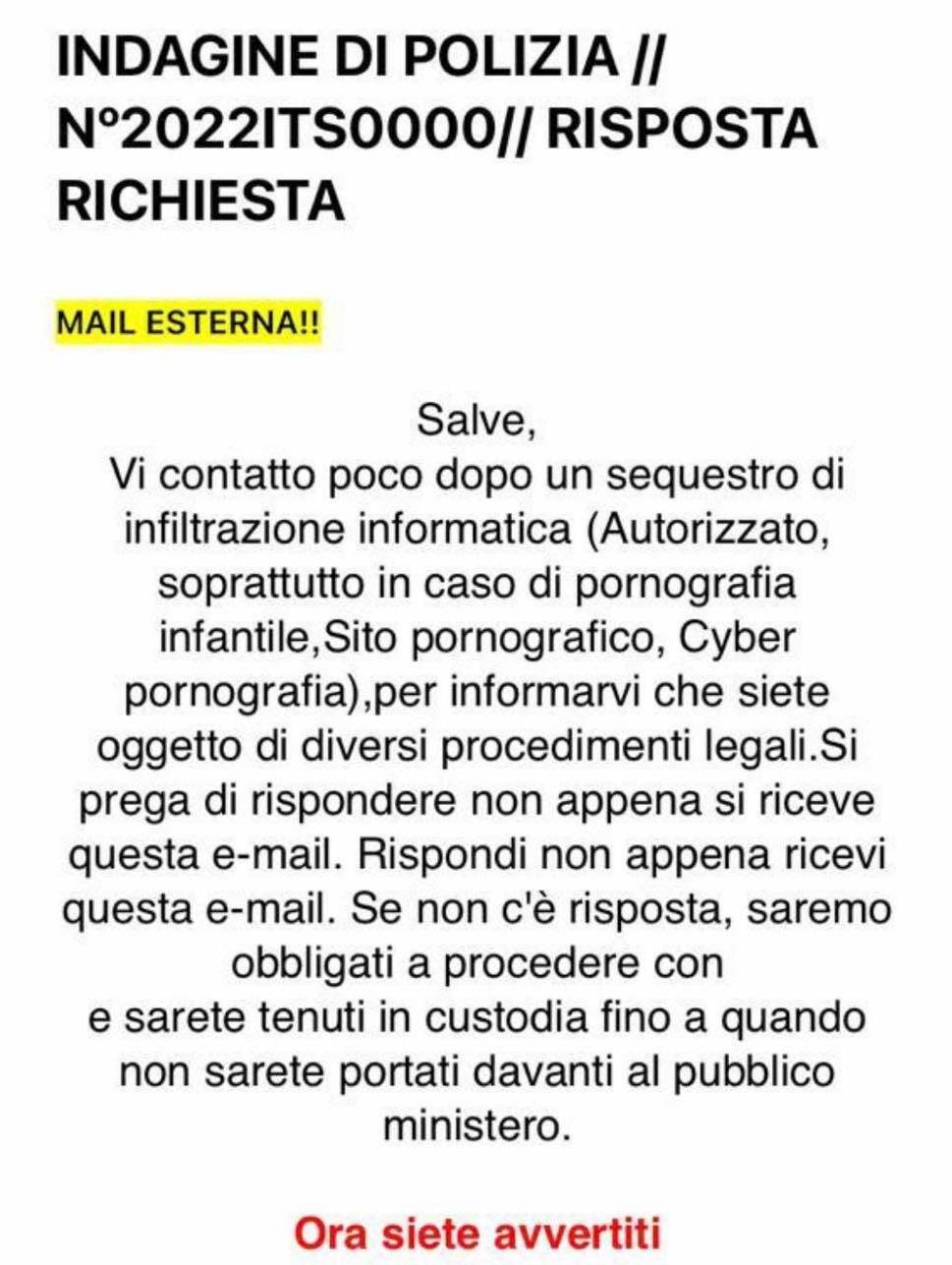

In particolare, al riguardo, si potrebbe impedire la ricezione di e-mail da parte di indirizzi IP o domini considerati malevoli (c.d. “Secure Email Gateways”) e/o integrare il programma utilizzato per la gestione delle e-mail con un “External Email Warning”, ossia un messaggio che segnala se una mail proviene da un indirizzo esterno rispetto a quello aziendale. Quest’ultimo sistema, risulta particolarmente utile nei casi di CEO Fraud, in quanto gli indirizzi tendono ad assomigliare molto all’indirizzo reale e pertanto il lettore “disattento” non si accorgerebbe di alcuna differenza, invece con l’inserimento di un warning capirebbe immediatamente che, ad esempio, il CEO non ha scritto dall’indirizzo e-mail dell’azienda ma da un indirizzo molto simile e quindi si insospettirebbe.

Alla luce di quanto sin qui rappresentato, è chiaro come il Whaling possa essere prevenuto mediante un virtuoso mix tra tecnologia e formazione. In particolare, la tecnologia sarà principalmente funzionale ad un controllo/filtraggio della posta in entrata e successivamente, per le sole e-mail che superano tale primo livello, l’attività di verifica verrà affidata all’operatore finale, il quale avrà acquisito un adeguato livello di formazione e quindi sarà in grado di intercettare eventuali e-mail potenzialmente fraudolente. A seguire e come già soprariportato, di seguito si riporta una accurata disamina nella quale vengono, tra gli altri, riepilogati i principali red flag stilistico/liguistici che potrebbero essere presenti in una mail potenzialmente fraudolenta.

Il concetto di “armonia”: lo studio stilistico/liguistico delle comunicazioni come strumento di fraud prevention (a cura di Cristina Sartori)

Ruolo fondamentale, in ambito di fraud prevention, è quello rivestito dallo studio stilistico/linguistico delle comunicazioni, studio finalizzato all’identificazione degli elementi che, trasversalmente presenti – almeno in massima parte – in quanto di interesse, assumono valore di contrassegni indiziari identificativi; in estrema sintesi, vi sono delle caratteristiche che se presenti anche solo in parte nelle mail ricevute devono immediatamente allertare il lettore e metterlo nella condizione di dubitare della bontà di quanto pervenutogli. Appare pertanto di estrema utilità, al fine di potersi tutelare riconoscendo tempestivamente una mail fraudolenta ed evitando così di cadere nella rete dei malintenzionati, conoscere questi misteriosi particolari ponendo attenzione, in prima battuta, sull’aspetto percettivo, sensazionale (legato cioè alla sensazione) delle e-mail fraudolente: la loro lettura non porta mai con sé emozioni positive o, al più, neutrali.

Come accennato le e-mail fraudolente tendono a suddividersi in due gruppi:

- quelle brevi, caratterizzate da periodi corti e tono quasi imperativo (che viene accentuato dalla brevità del periodo) e

- quelle molto lunghe, connotate da periodi altrettanto lunghi e spesso poco chiari dal tono più intimidatorio.

In entrambi i casi si osserva un uso minimo delle interpunzioni che si limitano in massima parte al punto, nei casi più evoluti presentano qualche virgola a fronte di molta altra punteggiatura inutilizzata che se usata, quando usata, è sovente collocata “a caso” con il risultato di rompere il ritmo delle frasi e la loro logicità: basta leggere la mail ad alta voce effettuando le pause di interpunzione corrette per rendersi conto del se e del come un dato testo non scorra ma zoppichi. Da osservare con occhio attento e pensiero critico anche gli aspetti grammaticale e sintattico: spesso tradotte dall’inglese tramite l’utilizzo di traduttori automatici, le e-mail fraudolente presentano in alta frequenza frasi poco chiare, disallineamento nei tempi e nei modi verbali, grossolani errori ortografici ed il ricorso all’utilizzo di un linguaggio semplice, decisamente poco forbito e con frequenti ripetizioni (ridondanze), nulla che una persona di media cultura non possa cogliere chiedendosi come possa il CEO scrivere in cosi malo modo. Ad insospettire dovrebbe inoltre essere l’assenza dell’utilizzo della forma di cortesia (il famoso “lei”) a vantaggio di un inusuale “tu”: in questo caso vale sempre la pena soffermarsi a riflettere sul rapporto che intercorre con lo scrivente della mail che stiamo leggendo per chiedersi se un informale ed amichevole “tu” sia allineato alla relazione esistente tra i soggetti coinvolti. Identico ragionamento vale per le parole di saluto: a fronte di una mail che apre e chiude con “ciao” e “salve” dobbiamo chiederci se con lo scrivente vi è una relazione che presuppone o comunque giustifichi forme tanto confidenziali o se queste, come il “tu” di pocanzi, possano esser ascritte a traduttori automatici. Una risposta negativa a questa domanda fornisce immediatamente un ennesimo riscontro a sostegno dell’ipotesi di esser alle prese con una e-mail fraudolente.

Vi sono, in ultimo, altri due aspetti su cui ritengo utile soffermarsi: il font e l’uso dello stampatello maiuscolo. Trovare comunicazioni scritte con l’utilizzo di stili grafici particolarmente inusuali e/o complicati o notare all’interno di un testo porzioni in stampatello maiuscolo dovrebbe sempre farci porre una domanda: c’è qualcosa in questa comunicazione che giustifica il ricorso ad un font tanto anticonvenzionale o a periodi tanto urlati? Esiste, infatti, un “galateo” convenzionalmente riconosciuto e rispettato delle comunicazioni online che presuppone il ricorso a forme consuetudinarie e di facile lettura (per non rallentare un sistema di scambio che ha nell’immediatezza il vero e primo punto di forza) e il non utilizzo dello stampatello maiuscolo (che equivale, nel parlato, a non urlare mantenendo la comunicazione nei binari dello scambio rispettoso); se all’interno di una comunicazione scritta in “Jane Austen” con periodi più o meno lunghi in maiuscolo (normalmente corrispondenti a parole di intimidazione o urgenza) non trovate alcuna giustificazione ad un simile ricorso stilistico vale la pena considerare questi elementi come ulteriori potenziali segnali di mail fraudolenta. In estrema sintesi, facendo ricorso ad un concetto grafologico della scuola francese a me caro, il concetto di ARMONIA, consiglio a chiunque di soffermarsi, analizzare e porsi qualche domanda in più sulla bontà di una mail ogni qual volta si trovi alle prese con una comunicazione disarmonica all’interno della quale uno o più elementi di rilievo (quelli sin qui illustrati) non dialogano fluentemente in accordo con gli altri. Una mail troppo lunga o troppo corta, un periodo che zoppica, l’ortografia e la punteggiatura poco curate, stili troppo personali, modalità fuori luogo, troppo amicali e, soprattutto, senso d’urgenza e/o toni intimidatori devono allertare il lettore che, dopo aver letto questa breve disamina, avrà strumenti a disposizione per svelare la finalità di una mail e tutelare se stesso e la propria azienda.

2/3

Intervento di:

Antonio ROSSI, Certified Fraud Examiner | Deloitte Financial Advisory

Cristina SARTORI, Grafologo giudiziario – Consulente investigativo

LEGGI QUI l’articolo precedente 1/3, Il Whaling: introduzione alla frode e case study

LEGGI QUI l’articolo attuale 2/3, Il Whaling: elementi di fraud prevention e studio stilistico/linguistico della e-mail

LEGGI QUI l’articolo successivo 3/3, Il Whaling: le eventuali responsabilità del lavoratore coinvolto nello schema fraudolento

Per approfondimenti, consultare i seguenti link e/o riferimenti:

(1) Cfr. A. Rossi (2022), “Il Whaling: introduzione alla frode e case study”, Risk & Compliance Platform Europe; www.riskcompliance.it