Il tema dell’identificazione a distanza è legato alle tecnologie di identità digitale presenti e future, a come le stesse tecnologie vengono utilizzate per effettuare il riconoscimento dei clienti ed ai rischi di frode che devono contrastare.

L’occasione ci viene offerta dal recente rapporto dell’ENISA(1), ossia l’Agenzia dell’Unione Europea per la sicurezza informatica, che si concentra sulla necessità di verificare in modo efficace l’identità di un cliente da remoto sulla scia dei cambiamenti generati dallo scoppio della pandemia da COVID-19. A causa delle circostanze straordinarie a cui la diffusione del virus ha costretto il mondo intero, si sono moltiplicate le segnalazioni di frode da parte di truffatori che mirano a trarre profitto dall’identificazione non in presenza, aggirando i sistemi di riconoscimento facciale.

Per tale ragione, il rapporto analizza le principali tipologie di attacco in tale ambito così come le contromisure che possono essere implementate per farvi fronte.

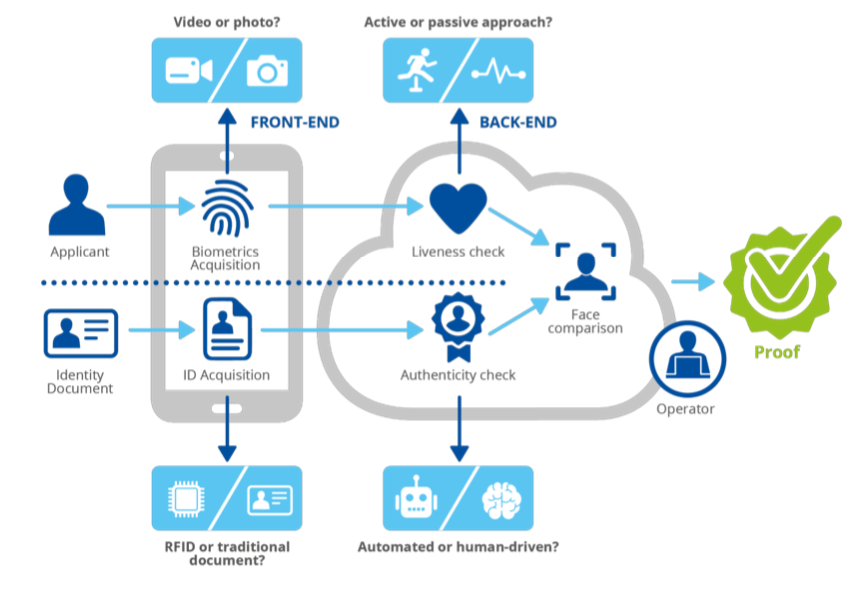

Source: ENISA, Remote identity proofing: Attacks & countermeasures

Il processo di verifica dell’identità da remoto è fondamentale nel generare fiducia nei servizi digitali e viene eseguito sulla base di molteplici procedure:

1. L’acquisizione dei dati biometrici: una volta registratosi ad un’applicazione per la verifica dell’identità da remoto, al richiedente viene richiesto di fornire prove in merito alle sue caratteristiche facciali tramite un video o diverse fotografie e di presentare un documento di identità valido. Un video consente verifiche più approfondite, contenendo molte più informazioni di un insieme di foto ma pone, al contempo, ovvi problemi di banda richiesta che incidono in paesi in cui la connettività è scarsa: uno dei tanti trade-off tra costi e sicurezza che emergono in questo settore.

2. Un controllo sulla vitalità (c.d. liveness detection): in questa fase, è necessario chiarire se il richiedente che si presenta davanti alla telecamera sia un individuo reale. Il problema che si pone in tale frangente è quello di garantire un corretto bilanciamento fra la sicurezza dei dati raccolti e la comodità del sistema di riconoscimento in modo da evitare che molti richiedenti decidano di abbandonare la procedura. A loro volta, i controlli sulla vitalità possono essere attivi o passivi. Se i primi richiedono un intervento o un movimento da parte del soggetto, i secondi non lo prevedono. A livello di sicurezza, i controlli di carattere attivo costituiscono una maggiore garanzia rispetto a quelli passivi. Ciò nonostante, l’utente può avvertire una sensazione di frustrazione nel dover continuamente soddisfare le esigenze che potrebbero emergere in fase di riconoscimento attivo, aumentando la durata della sessione stessa.

3. L’acquisizione di un documento d’identità: il discriminante, in questo caso, risiede nella natura del documento acquisito, che sia esso cartaceo o elettronico. Le semplici foto del documento di identità sono facilmente falsificabili, anche attraverso servizi online dal costo limitato.(2) Il documento elettronico fornisce un livello di sicurezza imparagonabilmente maggiore, in quanto è dotato di un microprocessore incorporato che contiene informazioni biometriche del titolare. L’unico problema risiede nella scarsa diffusione dei nuovi documenti e delle app in grado di leggere il contenuto dei loro chip mediante NFC.

4. Il controllo dell’autenticità del documento d’identità: si tratta di una fase in cui è necessario dimostrare che il documento non sia falso. Nel caso di un documento elettronico, questo controllo viene attuato tramite PKI (Public Key Infrastructure), mentre in presenza di un documento cartaceo, si procede tramite l’acquisizione di molteplici fotografie dalla fotocamera del dispositivo del richiedente.

5. Il confronto fra i volti: è una procedura volta ad accertare definitivamente che l’individuo identificato nel documento d’identità corrisponda a quello che si trova davanti alla fotocamera. Alcuni fornitori di servizi affermano che le soluzioni basate sull’IA portano a un limitato tasso di errore, tra lo 0,3% e il 2-3%.

Nell’analizzare i principali attacchi che sono volti a raggirare i metodi di riconoscimento summenzionati, il rapporto si focalizza sull’impersonificazione, il cui obiettivo da parte del criminale è quello di esporre un’identità diversa dalla propria. L’iniezione video (o video injection) costituisce il principale metodo di attacco che consiste nel raggirare la webcam del dispositivo utilizzato per accertare l’identità a distanza. Tra le altre tipologie rilevano:

1. L’attacco fotografico: si basa sulla presentazione come prova facciale di un’immagine di un volto stampata o visualizzata tramite lo schermo di un dispositivo. Il criminale si limiterà a porre la fotografia di fronte alla telecamera in modo che vengano acquisiti i dati necessari. Da un punto di vista meramente economico, i costi per il truffatore sono molto bassi. La sfida tecnica deriva oggi dalla possibilità di utilizzare schermi ad alta definizione, talvolta superiore a quella della videocamera che acquisisce le immagini.

2. Il video replay attack: l’aggressore posizionerà lo schermo del suo dispositivo davanti alla telecamera. In questo modo cercherà di ingannare il sistema facendogli credere che il volto acquisito è quello da identificare. Per contrastare questo attacco è importante richiedere di esercitare in ordine randomico e imprevedibile una serie di attività (sorriso, chiusura degli occhi ecc).

3. L’attaccante indossa una maschera 3D: è indubbiamente il più pericoloso fra gli attacchi descritti finora, in quanto è in grado di raggirare molto efficacemente alcuni sistemi di controllo, ma anche costoso: una maschera siliconica di qualità può valere 3000 euro. I sistemi di riconoscimento più avanzati, tuttavia, dovrebbero riconoscere che i materiali utilizzati per produrre le maschere hanno caratteristiche differenti rispetto alla pelle umana, per esempio dal punto di vista del riflesso o della circolazione sanguigna.

4. Il deepfake attack: si tratta di un software sofisticato che è in grado di riprodurre un’immagine o un video per raffigurare in modo realistico un soggetto, e di cui sono presenti in rete diversi esempi diventati noti(3). Una variante più ricercata di questo attacco è rappresentata dall’utilizzo di una marionetta 3D interattiva che può essere controllata direttamente dal criminale. Si tratta tuttavia di un procedimento che richiede il possesso di un’attrezzatura molto potente e che, pertanto, è oggi molto costoso.

Nell’ultima sezione di cui è costituito, il rapporto presenta alcune contromisure che possono essere implementate per mitigare il rischio di questi attacchi:

1. Controlli ambientali: in primo luogo conviene effettuare le verifiche nelle migliori condizioni di luce e banda. Si tratta poi di porre in essere accertamenti sui dispositivi utilizzati per portare a termine la verifica dell’identità da remoto in modo da garantire la loro adeguatezza. Una soluzione molto efficace consiste nell’utilizzare app specifiche da smartphone, che consentono di ridurre i rischi di uso di emulatori o di video iniezione; la presenza di accelerometri rende anche possibile verificare il comportamento dinamico della persona da identificare.

2. Controlli sul documento d’identità: l’uso di tecnologie NFC per la lettura dei dati sui documenti è sicuramente promettente. Sono utili anche database di documenti rubati o smarriti, in crescita le verifiche sul deepweb alla ricerca di foto di documenti, eseguite da società specializzate.

3. La rivelazione dei presentation attack: per intercettare deep fake video sono utili movimenti randomici, come accennato, meglio se molto rapidi, dato che causano delle imperfezioni nei software di elaborazione di immagini. Disponendo di una app da smartphone, potrebbe essere possibile proiettare dei flash luminosi al fine di identificare la mancata sincronizzazione tra stimolo e immagine. Infine, è utile far muovere la testa del soggetto alla ricerca di pattern tridimensionali anomali.

4. Controlli organizzativi: in primo luogo si suggerisce agli identity provider di seguire gli standard già presenti sul mercato, come la classe ISO 27000. Devono poi essere prese misure nei processi di identificazione che consentono per esempio a un operatore di abbandonare l’attività di verifica nel caso di dubbi, o di essere addestrato al riconoscimento attraverso l’uso dei presentation attack più avanzati.

5. Controllo delle procedure: è necessario monitorare a intervalli regolare l’efficacia dei propri sistemi di identificazione; può puoi essere molto utile richiedere informazioni di supporto nel caso di dubbi, per esempio bollette della luce o bonifici da un conto corrente intestato alla stessa persona: è infatti difficile frodare contemporaneamente più sistemi di identificazione.

Rispetto ai sistemi nazionali di identità digitale è importante fare due considerazioni: la prima riguarda l’uso di verifiche biometriche, la seconda l’efficacia dell’adozione dell’European Digital Identity wallet. Sul primo punto, non si può tacere l’importanza dei costruttori di smartphone, dato che molti dispositivi biometrici sono nell’hardware e, al contempo, dei rischi per la privacy e la libertà di consumo dell’utente insiti nell’uso di app e algoritmi che scandagliano i dispositivi utilizzati ed escludono quelli che non rispettano gli standard (a uno degli autori fu impossibile procedere con una app di pagamenti perché le verifiche portavano a identificare un emulatore, inesistente). Sul secondo punto, da un lato è necessario che il wallet sia protetto dalla biometria, dall’altro la raccolta di attributi sempre più numerosi avrà come conseguenza l’aumento di affidabilità delle informazioni fornite dalla persona.

Intervento di:

Andrea DANIELLI, Fondatore e AD di Mopso, Startup regtech per antiriciclaggio

Jacopo BOSETTI, Tirocinante c/o Mopso

Per approfondimenti, consultare i seguenti link e/o riferimenti:

(1) ENISA, Remote identity proofing: Attacks & countermeasures | gennaio 2022

(2) L’utilizzo del servizio costituisce un reato. Il sito è citato nel Report ENISA e naturalmente gli autori si dissociano dal suo uso. Link: VERIF TOOLS

(3) Per par condicio, due video di due ex presidenti degli Stati Uniti: Donald Trump e Barack Obama