Redazione

Si dice spesso che prevenire è meglio che curare e questo vale anche per la cybersicurezza. È un dato di fatto che in tema di sicurezza digitale il proprio rischio personale viene spesso sottovalutato. Per questo è fondamentale smentire le “false credenze”.

In tema di prevenzione è da evidenziare che spesso si tratta di investire in cybersicurezza per rendere la propria azienda “meno attraente” delle altre aziende. Ad esempio, le aziende che non solo accedono con una password lunga ma utilizzano anche la doppia verifica (2FA) vengono quasi totalmente ignorate dai criminali informatici perché c’è un’offerta sufficiente di aziende senza la doppia verifica che quindi, sono bersagli più semplici. È necessario che le aziende “vittima” continuino a denunciare.

Vediamo prima quali sono le “false credenze” e poi le diverse fasi di un cyberattacco nonché il ruolo degli hacker.

1. Non sono una preda interessante per i criminali informatici

È un malinteso comune. Le persone vivono nell’illusione di non essere un bersaglio interessante per i criminali digitali (o hacker). Purtroppo non è vero. I tuoi dati sono sempre interessanti per gli hacker.

Il motivo per cui i tuoi dati hanno valore economico per gli hacker non è perché possono in qualche maniera utilizzarli ma, piuttosto, perché questi stessi dati hanno valore per te. Infatti, senza questi dati non puoi svolgere il tuo lavoro quotidiano e quindi perderli e non poterli recuperare ti provoca ingenti danni.

Gli hacker lo sanno e mirano a crittografarli attraverso un software che “sequestra” i tuoi dati. Questa attività si definisce ransomware. Una volta che i file sono stati crittografati, i dati non possono più essere estratti e gli hacker ti tengono in pugno. Per questo la prevenzione assume un ruolo fondamentale per la cybersicurezza

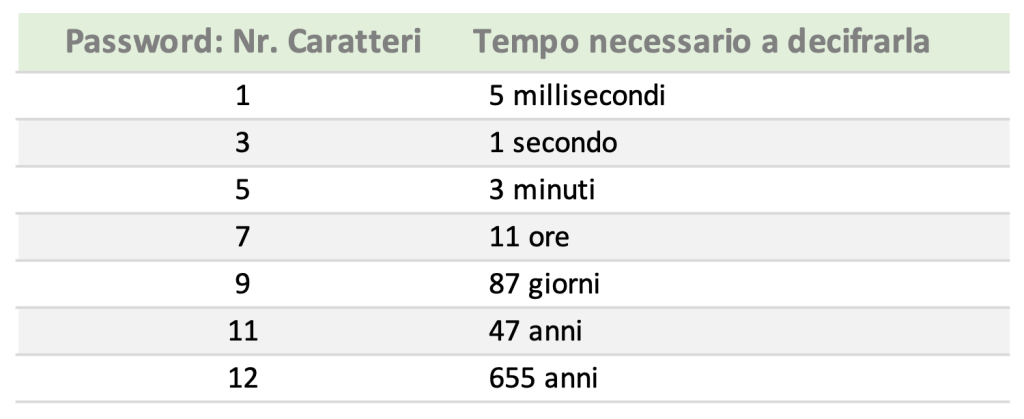

2. Ho impostato una password complessa con caratteri speciali che non potrà mai essere scoperta

È bene sapere che dalla lunghezza della password dipende la sicurezza e non dalla complessità e dai caratteri speciali utilizzati. Ad esempio @sole! contiene cinque caratteri e viene quindi decifrata in tre minuti nel caso di un attacco forzoso (brute force attack).

Questa tabella chiarisce il punto.

3. La doppia verifica (2FA, two factor authentication) non è necessaria perché ho una password lunga

Hai impostato una password lunga e il gioco è fatto…. Non è così. Il nostro consiglio è di aggiungere sempre – alla password lunga – un secondo passaggio di verifica. L’autenticazione a più fattori è l’aspetto principale per una cybersicurezza adeguata.

In questo modo se i criminali riescono a carpirti la password non saranno comunque in grado di accedere al tuo account.

Impostando la doppia verifica, aggiungi un ulteriore livello di sicurezza al tuo account di posta elettronica o agli altri account che utilizzi. Puoi aggiungere da solo l’autenticazione a più fattori ai tuoi account e ai servizi più importanti. Sono disponibili diverse guide online e molte applicazioni utilizzano l’autenticazione a più fattori (Whatsapp, Apple, Facebook, Google, Dropbox, LinkedIn, etc.).

4. Eseguo gli aggiornamenti solo se contengono anche interessati modifiche

I produttori di sistemi operativi, browser e altri programmi, come Microsoft Office, Adobe Reader e Oracle Java, rilasciano regolarmente gli aggiornamenti per correggere le vulnerabilità della sicurezza. Il software obsoleto è la principale causa degli attacchi informatici. Gli hacker sono velocissimi ad individuare i punti deboli nel software.

Controlla, pertanto, gli aggiornamenti almeno una volta al mese e installali il prima possibile. Inoltre, usa per quanto possibile, gli aggiornamenti automatici. La cybersicurezza passa anche attraverso l’aggiornamento continuo delle tue applicazioni e software.

5. Le reti Wi-Fi pubbliche sono sempre sicure

Attenzione, con le reti WiFi pubbliche e non protette (ad esempio il WiFi gratuito) è possibile per gli altri vedere cosa fai su Internet e quali dati invii. È relativamente semplice per un criminale informatico “simulare” una rete WiFi pubblica ben nota e catturare cosi tutti i dati degli ignari utenti che si sono connessi.

Quindi non inviare dati sensibili (e-mail, internet banking) attraverso reti che non conosci o di cui non ti fidi completamente. Invece, se necessario, puoi utilizzare una VPN (Virtual Private Network) sia in combinazione con un WiFi pubblico sia in combinazione con il tuo WiFi domestico (ad esempio se sei in smartworking).

Inoltre, è bene proteggere anche la propria rete wireless di casa impostando una password molto lunga per impedire ai malintenzionati di entrare nella tua rete ed intercettare così il tuo traffico Internet.

6. Uso il cloud e non corro il rischio di cadere vittima degli hacker

Il cloud è assimilabile ad un disco rigido esterno, collegato a Internet. Il cloud si può consultare da qualsiasi luogo e questo lo rende ideale – e anche molto intuitivo – per archiviare i dati.

Ma l’accesso globale al cloud è anche il punto debole della cybersicurezza. Criminali informatici da tutto il mondo posso metter sotto attacco i provider di servizi o applicazioni nel cloud.

Senza una password univoca, lunga e con doppia verifica, anche il tuo ambiente cloud è facile da attaccare. Quando si utilizza il cloud è prioritaria l’attenzione alla sicurezza.

7. Realizzare un cyber attacco non è da tutti, occorrono molte e specifiche conoscenze tecniche

Il mondo del crimine informatico si sta rapidamente professionalizzando. Oggi, esistono siti web dove i criminali possono ordinare facilmente il software di cui hanno bisogno per i loro crimini digitali: cybercrime-as-a-service (CAAS).

Anche il livello del servizio è in aumento: ci sono gruppi di hacker ransomware che hanno addirittura un help desk per le aziende che hanno pagato il riscatto ma non riescono a rimettere in funzione il proprio sistema informatico. Purtroppo, proprio a causa della CAAS, sta diventando sempre più facile commettere crimini informatici; e quindi, aumenta il rischio di cadere vittima degli hacker.

8. Investire nella sicurezza digitale è troppo costoso

I danni annuali causati dalla criminalità informatica all’economia sono nell’ordine di miliardi di euro all’anno. I dati illustrano che oltre il 55% delle piccole e medie imprese è vittima di cybercrime almeno una volta. I danni causati da un attacco digitale aumentano rapidamente, perché tutte le tue attività quotidiane non possono più essere (completamente) eseguite.

A prima vista, investire nella prevenzione può sembrare costoso ma il danno che viene prevenuto è dieci volte maggiore. I costi di un cyber attacco sono di gran lunga superiori ai risparmi e questo rende gli investimenti in cybersicurezza relativamente economici. Inoltre, le misure minime di cybersicurezza non occorre che siano costose.

9. Denunciare il crimine informatico è inutile

Alcune persone pensano che denunciare i crimini informatici non abbia senso, perché gli organi competenti non fanno nulla al riguardo. Questo non è interamente corretto.

Ogni denuncia aggiunge un pezzo al puzzle per la risoluzione finale. La realtà è che i criminali informatici operano a livello globale e anonimo. È molto difficile quindi trovare questi criminali ma ogni segnalazione è fondamentale per capire meglio le interazioni e mettere in luce eventuali punti deboli che a volte portano allo smascheramento del crimine.

10. Il mio specialista IT è anche responsabile della mia sicurezza digitale

È un malinteso comune: imprenditori che pensano che il loro specialista IT si occupi sicuramente della sicurezza digitale. Questo non è così scontato! Il tuo professionista IT si occupa principalmente di mantenere in funzione i tuoi sistemi informatici. Ma non è detto che presti particolare attenzione anche alla tua sicurezza digitale. Questo malinteso ti porta, inconsapevolmente, a correre un alto rischio verso gli attacchi informatici.

Sia che tu assuma un professionista IT o che tu abbia decentralizzato le attività IT, è importante in entrambi i casi avere una panoramica ben chiara della situazione. Il nostro consiglio è quindi di parlarne con il tuo professionista IT e insieme concordare gli aspetti della tua sicurezza digitale.

CYBERATTACCO: FASI E RUOLO DEGLI HACKER

Il mercato dei cyberattacchi si è velocemente professionalizzato. Oggi aziende e singoli colpiti non sono vittime di un solo gruppo, ma di una serie di gruppi di specialisti, ciascuno con il proprio compito. Un singolo attacco informatico consiste in un’interazione di almeno cinque diverse parti ciascuna altamente specializzata in un determinato ambito.

- Innanzitutto ci sono i criminali che forniscono l’accesso iniziale. Questi gruppi perlustrano Internet alla ricerca di server che possono essere completamente presi dall’esterno a causa di un’impostazione errata; oppure sono specializzati nella diffusione di e-mail di phishing contenenti link dannosi.

- Un secondo gruppo garantisce che i criminali mantengano il loro accesso installando, ad esempio, speciali programmi che eseguono tutte le istruzioni del server criminale. La conseguenza più comune è che, molte aziende con server di posta Microsoft vulnerabili rimangono vulnerabili anche dopo aver installato gli aggiornamenti di sicurezza.

- Poi c’è il gruppo che si concentra sul furto di dati. Un lavoro specializzato e di mimetizzazione, perché trasferire grandi quantità di dati è un’attività che non passa inosservata.

- Nella fase quattro, entra in campo un altro gruppo che si occupa di crittografare i dati.

- Infine, l’ultimo gruppo estorce l’azienda e gestisce anche il “servizio clienti o help desk” che spiega come la vittima può acquistare bitcoin e come i dati possono essere decrittografati.

Rimane il fatto che è difficile per la polizia riuscire a controllare e intervenire sull’intera catena:

- sia perché si tratta di un business internazionale,

- sia perché le alleanze fra i diversi gruppi cambiano continuamente.

In azienda la prevenzione attraverso investimenti in cybersicurezza è fondamentale così come la denuncia da parte delle vittime.